无文件攻击的基本原理

无文件攻击与传统恶意软件的最大区别在于它不需要在目标系统上写入任何文件。攻击者通常利用系统自带的可执行程序(如PowerShell、WMI、MSBuild等)或应用程序漏洞,直接在内存中加载和执行恶意代码。这种方式避免了文件落地,使得传统基于文件扫描的安全防护手段难以检测。

无文件攻击的典型特征

无文件攻击通常表现出几个显著特征:它利用合法的系统工具作为攻击载体;恶意代码仅在内存中驻留,不写入磁盘;再次,攻击过程往往伴随有凭证窃取、横向移动等后续行为;攻击者会采取各种规避技术绕过安全检测。

常见的无文件攻击类型

无文件攻击有多种实现形式,以下是几种最常见的类型:

1. PowerShell攻击

PowerShell是攻击者最常利用的系统工具之一。攻击者通过精心构造的PowerShell脚本,可以直接在内存中下载和执行恶意代码。这类攻击往往还配合使用混淆技术,使得脚本分析变得困难。

2. WMI持久化攻击

Windows Management Instrumentation(WMI)是另一个常见的攻击载体。攻击者可以创建WMI事件订阅,在特定条件触发时执行恶意代码。这种技术可以实现无文件持久化,即使系统重启也能保持攻击能力。

3. 内存注入攻击

内存注入技术允许攻击者将恶意代码注入到合法进程的内存空间中。常见的技术包括DLL注入、Process Hollowing等。这种方式使得恶意代码可以借合法进程的外壳运行,极具隐蔽性。

无文件攻击的防御策略

针对无文件攻击的特殊性,传统的安全防护措施往往效果有限。以下是一些有效的防御策略:

- 限制系统工具的使用权限,如PowerShell、WMI等

- 启用脚本日志记录和分析

- 部署内存保护解决方案

- 实施最小权限原则

- 保持系统和应用程序及时更新

行为检测的重要性

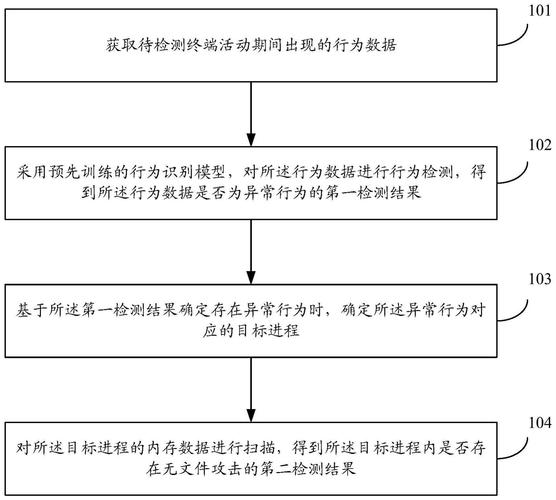

由于无文件攻击难以通过静态分析发现,行为检测变得尤为重要。安全团队应该关注异常的系统工具使用模式、不常见的内存操作行为以及可疑的网络通信等迹象。高级威胁检测系统(如EDR解决方案)可以在这方面发挥重要作用。

无文件攻击的应急响应

当怀疑遭受无文件攻击时,应急响应团队需要采取特定的调查方法。由于攻击痕迹主要存在于内存中,传统的磁盘取证方法效果有限。内存取证成为关键,需要收集和分析内存转储、进程信息、网络连接等数据。同时,系统日志(特别是PowerShell操作日志)也能提供有价值的线索。

取证工具和技术

专业的取证工具如Volatility、Rekall等可以帮助分析内存数据,识别恶意代码注入痕迹。系统内置的工具如Windows事件日志、Sysmon日志等也是重要的数据来源。取证过程需要快速响应,因为系统重启可能导致内存中的攻击痕迹消失。

无文件攻击代表了网络攻击技术的新发展,对传统安全防护体系提出了严峻挑战。通过了解其工作原理、掌握防御策略并建立有效的检测响应机制,组织可以显著提升对这种高级威胁的防护能力。随着攻击技术的不断演进,安全防护措施也需要持续更新,以应对这一不断变化的安全威胁。

常见问题解答

Q1: 如何判断系统是否遭受了无文件攻击?

A1: 可以通过监控异常的系统工具使用(如PowerShell执行可疑脚本

)、检查异常的内存使用模式、分析网络连接中的可疑通信等方式来判断。专业的EDR解决方案可以帮助自动化这一检测过程。

Q2: 普通杀毒软件能否检测无文件攻击?

A2: 传统杀毒软件主要依赖文件扫描,对无文件攻击检测能力有限。需要部署具有行为检测、内存保护等高级功能的安全解决方案才能有效应对这类威胁。

Q3: 如何预防无文件攻击?

A3: 预防措施包括:限制系统工具使用权限、启用脚本日志记录、及时修补系统漏洞、实施最小权限原则、部署内存保护解决方案等。同时,员工安全意识培训也很重要,因为许多无文件攻击通过钓鱼邮件等方式发起。