1、证书颁发机构(CA)分布:

- 观察哪些证书颁发机构在美国服务器上颁发的SSL证书最多。

- 分析这些CA的信誉和安全性。

2、证书有效期和更新频率:

- 检查SSL证书的平均有效期。

- 分析证书更新的频率,以评估管理员对安全性的重视程度。

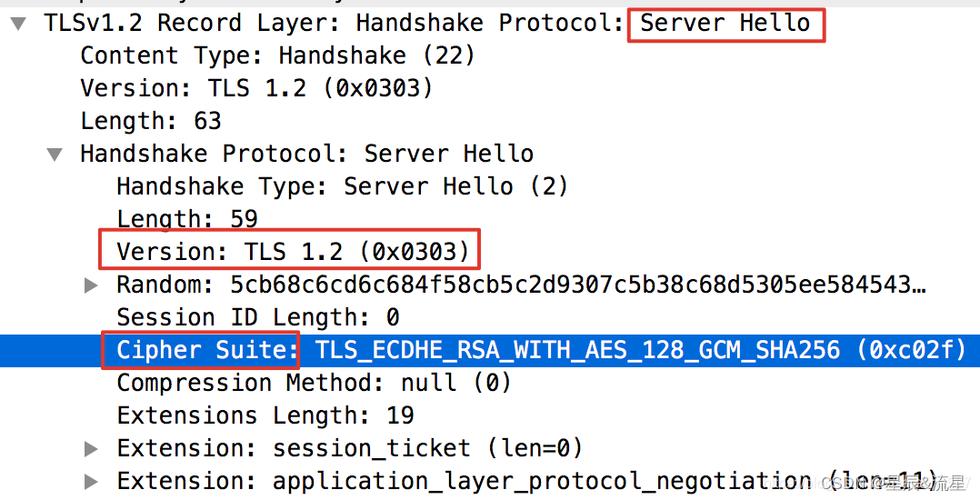

3、加密套件使用:

- 统计哪些加密套件最常被使用。

- 分析这些加密套件的安全性,例如是否支持前向保密性(Forward Secrecy)。

4、TLS版本分布:

- 分析TLS 1.0、TLS 1.1、TLS 1.2和TLS 1.3等版本的使用情况。

- 评估过时版本(如TLS 1.0和1.1)的使用比例,这些版本可能存在已知的安全漏洞。

5、密钥交换和身份验证方法:

- 分析RSA、ECDHE等密钥交换方法的使用情况。

- 检查是否使用了客户端证书进行双向身份验证。

6、弱点和漏洞:

- 使用工具如SSL Labs的SSL Server Test来检测潜在的弱点和漏洞。

- 分析结果,查看是否存在过时的加密算法、不安全的配置或易受攻击的TLS版本。

7、地理分布和归属组织:

- 分析SSL证书使用的地理分布,特别是针对美国服务器的数据。

- 识别主要的组织和行业,了解哪些行业更重视SSL安全性。

8、证书吊销检查:

- 分析服务器是否定期检查SSL证书的吊销状态。

- 评估吊销检查机制的有效性和及时性。

进行此类分析时,建议使用自动化工具和脚本来收集和处理大量数据,要遵守相关法律法规和隐私政策,确保数据的合法性和道德性。

具体的分析方法和观察点可能因实际情况和需求而有所不同,上述内容提供了一个基本的分析框架,但具体实施时可能需要根据实际情况进行调整和扩展。

由于我无法直接访问实时的SSL数据,因此上述分析是基于一般性的方法和考虑,如果你需要针对特定的美国服务器进行SSL数据分析,你可能需要使用专门的扫描工具或服务,并结合公开可用的数据资源。