防火墙配置的基本原则

防火墙配置的首要原则是"最小权限原则",即只允许必要的网络流量通过,其他所有流量都应默认拒绝。在配置过程中,需要明确区分内部网络和外部网络,根据业务需求制定详细的访问控制策略。同时,防火墙规则应该按照从具体到一般的顺序排列,确保特定规则优先于通用规则。定期审查和更新防火墙规则也是不可忽视的重要环节,随着业务发展和网络环境变化,原先的配置可能不再适用。防火墙日志记录功能必须开启,以便在发生安全事件时进行追溯和分析。

常见防火墙类型及其特点

目前市场上主要有三种类型的防火墙:包过滤防火墙、状态检测防火墙和应用层防火墙。包过滤防火墙是最基础的类型,工作在OSI模型的网络层,通过检查数据包的源地址、目的地址、端口号等信息决定是否允许通过。状态检测防火墙在包过滤的基础上增加了连接状态跟踪功能,能够识别并阻止异常连接。应用层防火墙则工作在OSI模型的应用层,能够深入分析特定应用协议的内容,提供最精细的控制。在实际部署中,企业通常会根据安全需求和预算,选择不同类型的防火墙组合使用,形成纵深防御体系。

防火墙配置的具体步骤

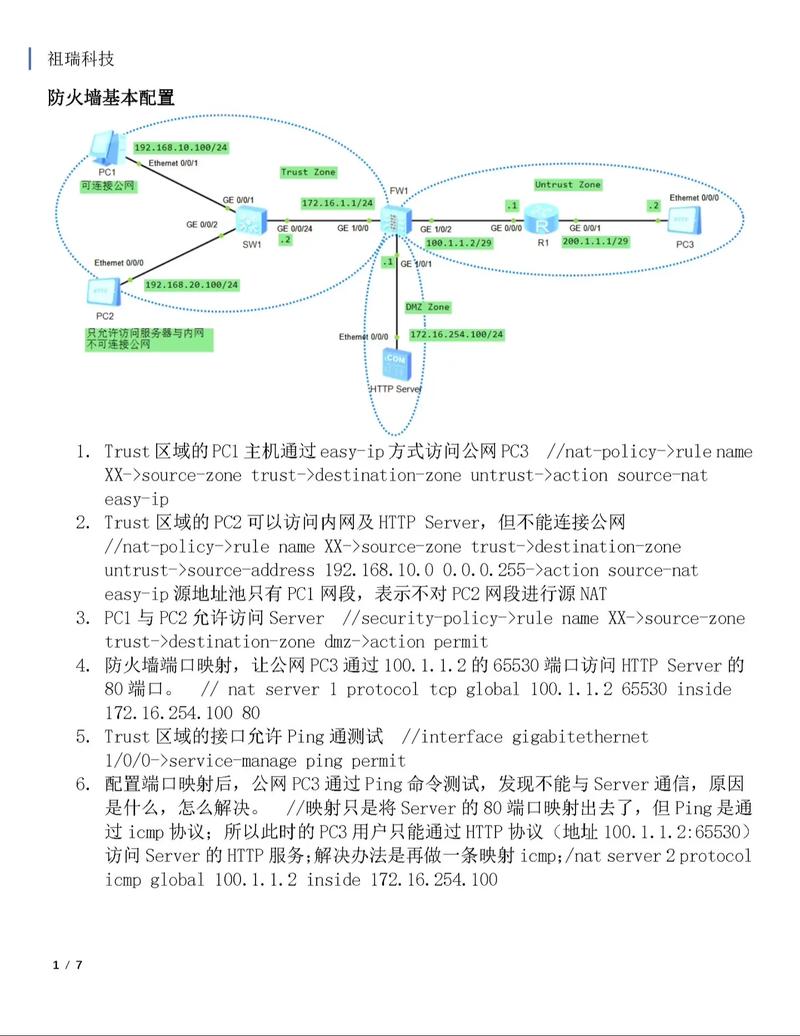

配置防火墙通常包括以下几个关键步骤:进行网络拓扑分析,明确需要保护的网络区域和关键资产;制定详细的访问控制策略,明确允许和禁止的流量类型;根据策略配置具体的防火墙规则,包括入站规则、出站规则和转发规则;接着,配置网络地址转换(NAT)和端口映射,确保内部服务能够安全地对外提供;进行测试验证,确保配置达到预期效果且不会影响正常业务。在整个过程中,文档记录至关重要,应该详细记录每一条规则的用途和配置时间。

防火墙配置的最佳实践

为了确保防火墙配置的有效性,建议遵循以下最佳实践:使用白名单而非黑名单方式,默认拒绝所有流量,只明确允许必要的流量;为不同类型的网络流量创建独立的区域,如DMZ区、内部网络区等;定期审查和清理不再使用的规则,避免规则集过于臃肿;启用入侵检测/防御系统(IDS/IPS)与防火墙联动,提供更深层次的保护;对防火墙进行定期漏洞扫描和固件升级,确保系统本身的安全性;建立完善的变更管理流程,任何配置修改都应经过审批和测试。建议对防火墙配置进行定期演练,模拟各种攻击场景,验证防御效果。

常见防火墙配置问题及解决方案

在实际配置过程中,经常会遇到各种问题。,过于严格的规则可能导致合法业务无法正常访问,这时需要仔细分析业务需求,调整相关规则;规则冲突可能导致预期外的行为,应该定期检查规则优先级和逻辑关系;性能问题可能源于规则数量过多或匹配效率低下,可以考虑优化规则结构或升级硬件设备;日志信息量过大难以分析时,可以设置合理的日志级别和过滤条件。对于复杂的网络环境,建议采用分层防御策略,在不同网络边界部署防火墙,形成多层次的保护。

防火墙配置是网络安全的基础工作,需要系统性的规划和持续性的维护。通过理解防火墙的工作原理,遵循最佳实践,并不断优化配置,可以显著提升网络系统的安全性。记住,没有一劳永逸的防火墙配置,只有持续改进的安全策略。在数字化威胁日益复杂的今天,做好防火墙配置是每个组织保护其数字资产的重要责任。常见问题解答

A:可以通过定期进行渗透测试、漏洞扫描和日志分析来评估防火墙配置的有效性。同时,监控网络异常流量和安全事件数量也是重要的评估指标。

A:建议至少每季度进行一次全面审查,在业务系统有重大变更或发现安全事件时应立即审查。对于高安全要求的组织,可以缩短审查周期。

A:中小企业应考虑自身业务规模和安全需求,选择易于管理、性价比高的防火墙解决方案。UTM(统一威胁管理)设备通常是不错的选择,它集成了防火墙、IPS、防病毒等多种功能。

A:云环境中的防火墙配置更强调软件定义和自动化管理。除了传统的网络层控制,还需要关注虚拟网络、容器网络等新型架构的安全策略。

A:防火墙是网络安全的重要组成部分,但不能提供100%的保护。应该将其作为纵深防御体系的一部分,与其他安全措施如终端防护、安全意识培训等配合使用。