无服务器架构的安全挑战

无服务器计算虽然简化了基础设施管理,但也带来了独特的安全挑战。与传统架构不同,无服务器环境的安全责任由云服务商和用户共同承担,这种"责任共担模型"常常导致安全盲区。函数即服务(FaaS)的短暂性和无状态特性,使得传统的安全监控工具难以适用。过度宽松的权限设置、依赖项漏洞和事件注入攻击,都是无服务器环境面临的重大威胁。

无服务器安全最佳实践

1. 最小权限原则的实施

在无服务器环境中,严格的权限控制至关重要。每个函数应该只被授予完成其任务所需的最小权限。使用IAM策略精细控制函数对AWS资源的访问权限,避免使用通配符()。定期审计函数权限,删除不必要的授权。考虑采用权限边界(Permission Boundaries)来限制函数可以获得的最高权限级别。

2. 依赖项安全管理

无服务器函数通常依赖大量第三方库和模块,这些依赖项可能包含已知漏洞。建立严格的依赖项管理流程:使用软件组成分析(SCA)工具扫描依赖项;定期更新依赖库到最新安全版本;移除未使用的依赖;考虑使用依赖项锁定文件(如package-lock.json)确保一致性。对于敏感操作,优先选择经过安全审计的官方SDK而非社区库。

无服务器安全防护技术

现代无服务器安全防护需要多层防御策略。在函数层面,实施输入验证和输出编码防止注入攻击;使用内存安全语言(如Go、Rust)编写关键函数;启用函数隔离和沙箱技术。在API网关层面,配置WAF规则过滤恶意请求;实施速率限制防止滥用;启用TLS加密传输数据。在监控层面,部署专门的无服务器安全监控工具,实时检测异常行为和安全事件。

无服务器安全工具推荐

市场上有多种工具可帮助加强无服务器安全:

无服务器安全是一个持续的过程,需要将安全性融入开发生命周期的每个阶段。通过采用上述策略和工具,您可以构建既灵活又安全的无服务器应用,在享受云计算便利的同时,有效防范各类安全威胁。

常见问题解答

Q1: 无服务器架构中谁负责安全?

A1: 无服务器安全采用责任共担模型。云服务商负责底层基础设施安全,用户负责函数代码、配置和数据安全。

Q2: 如何监控无服务器环境的安全事件?

A2: 使用专门的无服务器安全监控工具,配置CloudTrail等日志服务,设置异常行为告警,并定期分析日志。

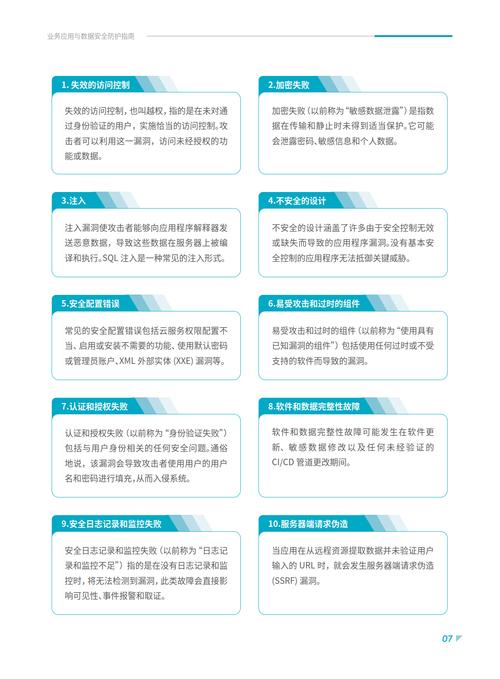

Q3: 无服务器函数最常见的漏洞是什么?

A3: 根据OWASP统计,过度宽松权限、依赖项漏洞、不安全配置、注入攻击和数据泄露是最常见的无服务器安全问题。