UEBA系统基础配置

在开始UEBA配置前,需要明确系统需求和目标。UEBA系统通常由数据收集层、分析引擎和告警响应模块组成。配置的第一步是确定数据源,包括Active Directory日志、VPN访问记录、端点检测与响应(EDR)系统数据等。建议配置Syslog服务器或SIEM集成来集中收集这些日志数据。

数据源配置要点

配置数据源时需要考虑日志格式标准化问题。对于Windows系统,需要启用详细的安全日志记录;对于Linux系统,需要配置rsyslog或syslog-ng来转发日志。云环境中的AWS CloudTrail、Azure AD日志等也需要纳入收集范围。数据收集频率建议设置为实时或近实时,以确保行为分析的时效性。

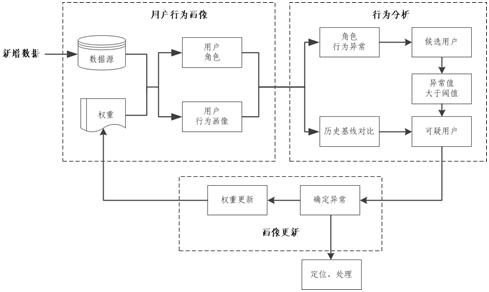

用户实体映射配置

UEBA系统的核心是建立用户和实体(如设备、应用)之间的关联关系。配置时需要定义用户属性(部门、职务、权限级别等)和实体属性(IP地址、MAC地址、地理位置等)。建议配置LDAP/AD同步来自动更新用户信息,同时设置实体信息自动发现机制。

行为基线建立与调优

UEBA系统的有效性很大程度上取决于行为基线的准确性。配置行为基线通常需要4-6周的学习期,期间系统会观察并记录正常行为模式。配置学习期时需要考虑业务周期特性,确保覆盖工作日、周末、月末等不同时段的行为特征。

基线调优参数

配置基线敏感度时,建议从中等敏感度开始,根据误报率逐步调整。关键参数包括:行为偏离阈值(通常设置为2-3个标准差

)、时间窗口(按小时/天/周设置

)、同侪群体定义(按部门/角色分组)等。对于特权账户,应配置更严格的行为基线。

异常检测规则配置

除了机器学习检测外,还应配置基于规则的检测逻辑。常见规则包括:非工作时间登录、异常地理位置访问、权限提升尝试、数据大量下载等。每条规则应配置适当的风险评分,并设置不同级别的告警阈值。

告警响应与集成配置

有效的UEBA配置必须包含告警响应机制。配置告警时需要考虑:告警级别划分(高/中/低

)、告警聚合设置(相同用户的多条告警合并

)、告警抑制规则(已知维护窗口期的告警过滤)等。建议配置多种通知渠道,包括邮件、短信、Slack等。

UEBA系统配置完成后,需要持续监控其性能指标,包括检测率、误报率、平均响应时间等。建议每月进行一次配置评审,根据新的威胁情报和业务变化调整检测规则和行为基线。通过持续优化,UEBA系统将成为企业安全防御体系中的智能核心。

常见问题解答

Q: UEBA系统需要收集哪些类型的数据?

A: UEBA系统需要收集用户认证日志、网络访问日志、应用访问日志、文件操作日志、权限变更记录等,覆盖用户在所有IT系统中的活动。

Q: UEBA学习期结束后还需要调整吗?

A: 是的,UEBA需要持续学习以适应行为模式的变化。建议配置自适应学习功能,并定期(季度)进行人工评审和调整。

Q: 如何降低UEBA系统的误报率?

A: 可以通过优化行为基线参数、设置白名单规则、调整风险评分阈值等方式降低误报。同时应该建立反馈机制,将确认的误报反馈给系统进行学习。