后量子密码的基本概念与重要性

后量子密码,也称为抗量子密码学,是指能够抵抗量子计算机攻击的加密算法。与传统密码学不同,后量子密码不依赖于整数分解或离散对数等易受量子计算攻击的数学难题。根据美国国家标准与技术研究院(NIST)的定义,后量子密码学主要包含基于格的密码、基于编码的密码、多变量密码、基于哈希的签名和超奇异椭圆曲线同源密码等五大类。

量子计算对传统密码的威胁

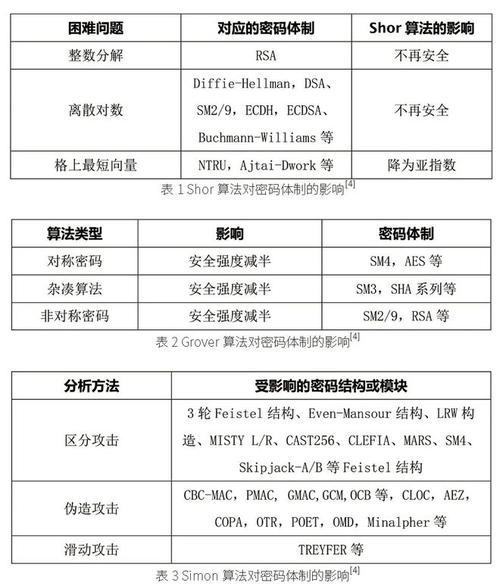

Shor算法和Grover算法是量子计算机破解传统密码的两大"杀手锏"。其中,Shor算法可以在多项式时间内破解RSA、ECC等公钥密码系统,而Grover算法则可以将对称密钥的搜索空间从O(N)降低到O(√N)。据专家预测,一台具有4000个逻辑量子比特的量子计算机就足以威胁当前的2048位RSA加密。这种威胁促使全球密码学界加速研发后量子密码标准。

主流后量子密码算法解析

基于格的密码系统

格密码是目前最被看好的后量子密码候选方案。NIST后量子密码标准化项目中,CRYSTALS-Kyber(密钥封装机制)和CRYSTALS-Dilithium(数字签名方案)均属于格密码。这类算法的安全性基于格上的最短向量问题(SVP)和学习有误问题(LWE),即使在量子计算机面前也表现出色。以Kyber为例,其安全级别分为1级(相当于AES-1

28)、3级(AES-192)和5级(AES-256)。

基于编码的密码系统

经典McEliece加密方案是这类算法的代表,其安全性依赖于纠错码解码问题的困难性。虽然McEliece方案具有较长的密钥(数MB),但其安全性经过了40多年的验证。NIST标准化项目中的BIKE和HQC算法也属于此类,它们通过改进编码方式显著减小了密钥尺寸。

后量子密码的应用与迁移挑战

后量子密码技术已开始在多个领域得到应用:

向后量子密码迁移的挑战

尽管前景广阔,后量子密码的广泛应用仍面临诸多挑战:算法性能开销较大、与传统系统的兼容性问题、标准化进程尚未完成等。NIST预计将在2024年完成后量子密码标准的最终确定,随后将开始为期5-15年的迁移过渡期。企业需要制定详细的密码学敏捷性战略,为量子时代做好准备。

后量子密码代表了密码学发展的新方向,是应对量子计算威胁的关键技术。随着NIST标准化进程的推进和产业界的积极准备,抗量子密码学正在从研究走向实际应用。了解后量子密码的基本原理和技术特点,对于任何关注信息安全的人士都至关重要。

常见问题解答

1. 后量子密码与传统密码有什么区别?

后量子密码使用能够抵抗量子算法攻击的数学难题,如格问题、编码问题等,而传统密码依赖于整数分解或离散对数问题,这些易受量子计算机攻击。

2. 什么时候需要开始采用后量子密码?

根据NIST建议,对于需要长期保密的数据(超过10-15年),现在就应该考虑采用后量子密码。一般企业可以等待NIST标准正式发布后开始规划迁移。

3. 后量子密码会影响系统性能吗?

目前大多数后量子密码算法的计算开销和密钥尺寸比传统算法大,但随着算法优化和硬件加速,这种差距正在缩小。某些轻量级后量子算法已适合物联网等资源受限环境。

4. 如何选择适合的后量子密码方案?

建议关注NIST后量子密码标准化项目的进展,优先考虑进入第四轮评估的算法,如CRYSTALS-Kyber、CRYSTALS-Dilithium等。具体选择应根据应用场景的安全需求和性能要求来决定。