节点安全基础配置

节点加固的第一步是从基础配置开始。这包括操作系统的安全设置、账户权限管理和服务最小化原则。应禁用不必要的默认账户,如Guest账户,并为所有必要的用户账户设置强密码策略,要求密码长度至少12个字符,包含大小写字母、数字和特殊字符的组合。应遵循最小权限原则,确保每个用户和服务只拥有完成其工作所需的最低权限。

操作系统安全加固

操作系统是节点安全的基础,必须进行全面的安全加固。对于Linux系统,应配置SELinux或AppArmor等强制访问控制机制;对于Windows系统,则应启用BitLocker加密和Windows Defender防火墙。同时,应及时安装操作系统补丁,建立自动更新机制,确保系统始终运行在最新版本。还应禁用不必要的服务和端口,关闭潜在的入侵途径。

账户与认证管理

强化账户安全是节点加固的核心内容。建议实施多因素认证(MFA)机制,特别是对于特权账户。应配置账户锁定策略,在多次失败登录尝试后自动锁定账户。对于SSH访问,应禁用root直接登录,使用密钥认证替代密码认证,并修改默认的SSH端口。还应定期审计账户活动,及时发现和处置异常登录行为。

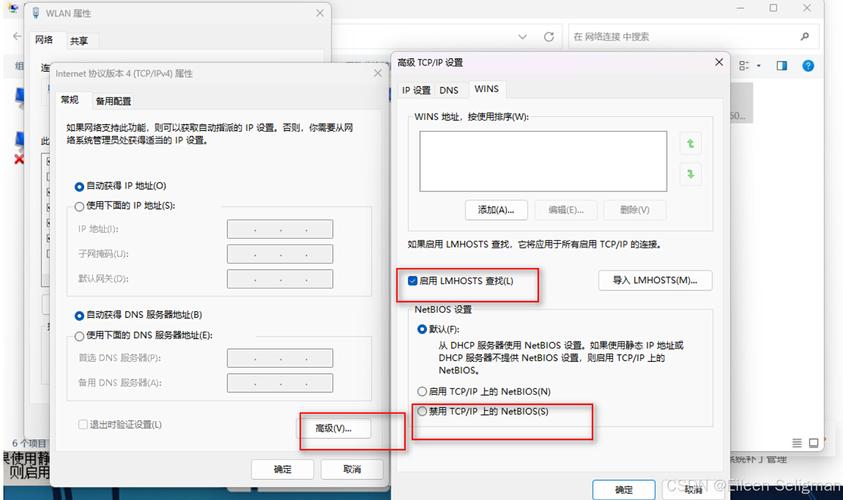

网络安全防护措施

网络安全是节点加固的重要组成部分。应配置主机防火墙,只允许必要的网络流量通过。对于Linux系统,可以使用iptables或firewalld;对于Windows系统,则应配置Windows Defender防火墙规则。应禁用ICMP重定向和IP转发等可能被攻击者利用的网络功能。

入侵检测与防护

部署入侵检测系统(IDS)和入侵防护系统(IPS)可以显著提升节点的安全性。开源的解决方案如Snort或Suricata可以实时监控网络流量,检测和阻止恶意活动。同时,应配置主机入侵检测系统(HIDS),如OSSEC或Wazuh,监控系统文件的变更、可疑的进程活动和异常的用户行为。

加密通信配置

所有节点间的通信都应使用加密协议。对于Web服务,应配置TLS 1.2或更高版本,禁用不安全的SSL协议和弱密码套件。对于远程管理,应使用SSH而非Telnet,并配置强加密算法。还应定期更新SSL/TLS证书,确保证书没有过期或被吊销。

漏洞管理与应急响应

有效的漏洞管理是节点加固的关键环节。应建立漏洞扫描机制,定期使用Nessus、OpenVAS等工具扫描节点漏洞。发现漏洞后,应根据漏洞的严重程度制定修复优先级,高危漏洞应在24小时内修复。同时,应建立补丁管理流程,测试并部署安全更新,避免补丁引入新的问题。

日志收集与分析

全面的日志记录是安全事件调查的基础。应配置系统日志、安全日志和应用日志的集中收集,使用ELK(Elasticsearch, Logstash, Kibana)或Splunk等工具进行日志分析。日志应至少保留180天,并确保其完整性不被篡改。还应设置日志监控告警,对可疑活动如暴力破解、异常登录等及时发出警报。

应急响应计划

即使采取了所有预防措施,安全事件仍可能发生。因此,必须制定详细的应急响应计划,明确事件分类、响应流程和责任人。应定期进行安全演练,测试应急响应计划的有效性。事件发生后,应及时隔离受影响节点,收集证据,分析原因,并在修复后进行全面安全检查。

节点加固是一个持续的过程,需要定期评估和更新安全措施。通过实施本指南中的建议,您可以显著提升节点的安全性,降低被攻击的风险。记住,安全不是一次性的工作,而是需要持续关注和改进的长期任务。保持警惕,及时跟进最新的安全威胁和防护技术,才能确保您的节点始终处于最佳的安全状态。

常见问题解答

- 如何检查节点是否存在已知漏洞?

可以使用漏洞扫描工具如Nessus、OpenVAS或Qualys进行定期扫描,也可以订阅CVE数据库关注最新漏洞信息。对于特定软件,应定期检查厂商发布的安全公告。

- 节点加固后如何验证其有效性?

可以通过渗透测试验证加固效果,使用Kali Linux等安全测试工具模拟攻击,检查节点是否能抵御常见攻击手段。也可以使用CIS Benchmark等安全基线检查工具进行合规性验证。

- 节点加固是否会影响系统性能?

某些安全措施如加密、入侵检测可能会带来轻微的性能开销,但通常不会显著影响系统性能。可以通过性能测试找出瓶颈,在安全和性能之间找到平衡点。

- 如何保持节点长期安全?

应建立持续的安全监控和更新机制,定期审查安全配置,及时应用安全补丁,关注最新的安全威胁和防护技术,定期进行安全评估和加固。