持续集成安全概述

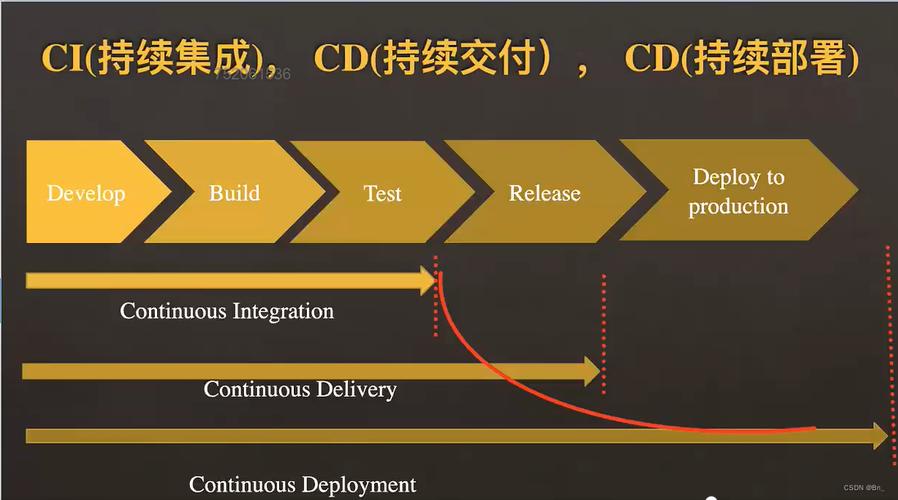

持续集成安全是指在CI/CD流程中实施的各种安全措施和实践,旨在保护软件构建和交付过程免受威胁。随着DevOps文化的普及,开发周期不断缩短,传统的安全方法往往难以跟上快速迭代的步伐。因此,将安全实践集成到CI流程中变得至关重要。

CI安全的核心目标

持续集成安全的主要目标是确保在频繁集成代码变更的同时,不会引入安全漏洞或合规性问题。这包括验证代码质量、检测潜在漏洞、管理第三方依赖风险等。一个健全的CI安全策略应该能够在不显著影响开发速度的情况下提供强有力的安全保障。

持续集成中的主要安全威胁

了解持续集成环境中存在的安全威胁是构建有效防御的第一步。以下是CI流程中最常见的安全风险:

1. 代码注入攻击

恶意代码可能通过构建脚本、配置文件或第三方依赖项进入CI管道。攻击者可能利用这些漏洞在构建过程中执行任意代码,从而危及整个系统。

2. 凭证泄露

CI系统通常需要访问各种敏感凭证,如API密钥、数据库密码等。如果这些凭证管理不当,可能会被泄露或被恶意利用。

实施持续集成安全的最佳实践

要构建一个安全的持续集成环境,开发团队应该采取多层次的安全措施。以下是一些关键的最佳实践:

1. 自动化安全测试

在CI管道中集成静态应用程序安全测试(SAST)和动态应用程序安全测试(DAST)工具。这些工具可以自动扫描代码中的安全漏洞,并在发现问题时中断构建过程。

2. 依赖项安全管理

使用软件组成分析(SCA)工具来识别和监控第三方依赖项中的已知漏洞。确保所有依赖项都来自可信源,并定期更新到安全版本。

- 实施最小权限原则,严格控制CI系统的访问权限

- 使用秘密管理工具安全地存储和访问敏感凭证

- 定期审计CI配置和日志,检测异常活动

持续集成安全工具推荐

市场上有多种工具可以帮助团队加强CI安全。以下是一些值得考虑的选择:

1. 代码扫描工具

SonarQube、Checkmarx和Fortify等工具可以提供全面的代码安全分析,帮助开发人员早期发现潜在问题。

2. 依赖项分析工具

WhiteSource、Snyk和Dependabot等工具专门用于识别和管理开源组件中的安全风险。

持续集成安全常见问题解答

Q1: 如何在保证安全的同时不拖慢CI流程?

A1: 可以采用分层安全策略,将关键安全检查放在必须通过的关卡,而将更全面的扫描安排在非关键路径。同时,优化工具配置以减少误报和冗余检查。

Q2: 如何处理CI系统中的敏感凭证?

A2: 建议使用专门的秘密管理工具如HashiCorp Vault或AWS Secrets Manager,避免将凭证硬编码在配置文件中。同时,实施最小权限原则,定期轮换凭证。

Q3: 如何确保第三方依赖的安全性?

A3: 除了使用SCA工具外,还应建立明确的依赖项管理政策,包括只使用来自可信源的组件,定期更新依赖项,以及维护一个经过审查的允许列表。

持续集成安全是DevOps实践中不可忽视的重要环节。通过将安全实践深度集成到CI/CD流程中,组织可以在保持快速交付的同时有效降低安全风险。记住,安全不是一次性任务,而是需要持续关注和改进的过程。投资于健全的CI安全策略不仅能保护您的系统和数据,还能增强客户信任,为业务长期成功奠定基础。