什么是Pod安全上下文

Pod安全上下文是Kubernetes中一组用于控制Pod和容器安全属性的字段集合。它允许您在Pod规范中定义各种安全相关的参数,包括用户和组ID、文件系统权限、能力(Capabilities)以及SELinux/AppArmor等安全模块的设置。这些设置会在Pod创建时由kubelet应用,确保容器按照预期的安全约束运行。

Pod安全上下文的核心配置

用户和组ID设置

通过runAsUser和runAsGroup字段,您可以指定容器内进程运行的用户和组ID,而不是默认的root(0)。,设置runAsUser: 1000会强制容器以UID 1000运行,大大降低了容器被入侵后获取root权限的风险。fsGroup字段则定义了容器挂载的卷的默认组ID,确保容器对持久化存储有适当的访问权限。

权限和能力控制

allowPrivilegeEscalation字段可以防止容器进程获取比其父进程更高的权限。当设置为false时,即使容器内的进程设置了setuid或setgid位,也无法提升权限。通过capabilities字段,您可以精细控制Linux能力,如只授予容器NET_ADMIN能力而不给予其他特权。

高级安全特性

对于需要更严格安全要求的环境,Pod安全上下文支持与SELinux和AppArmor集成。通过seLinuxOptions字段,您可以定义SELinux的安全标签,而appArmorProfile字段允许指定AppArmor配置文件。这些高级安全模块提供了强制访问控制(MAC)机制,能够进一步限制容器对系统资源的访问。

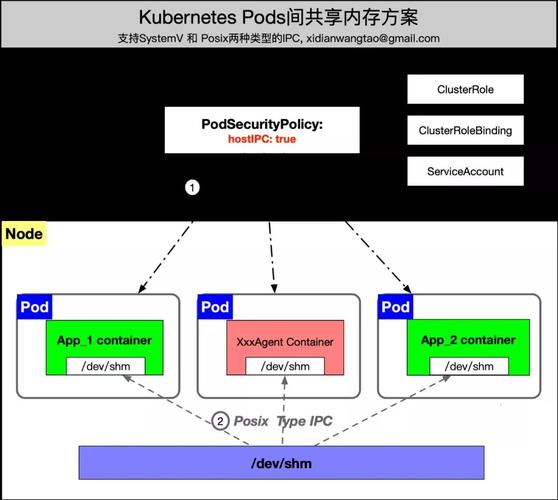

Pod安全上下文与Pod安全策略的关系

虽然Pod安全上下文允许在Pod定义中设置安全参数,但在生产环境中,通常需要结合Pod安全策略(PodSecurityPolicy)或更新的Pod安全标准(Pod Security Standards)来实施集群范围的安全约束。这些机制可以防止用户部署不符合安全要求的Pod,确保整个集群的安全基线一致。

Pod安全上下文的最佳实践

- 始终以非root用户运行容器,通过runAsUser指定具体的用户ID

- 禁用特权模式(privileged: false)和权限提升(allowPrivilegeEscalation: false)

- 删除所有不必要的Linux能力,只保留容器正常运行所需的最小能力集

- 为敏感工作负载配置只读根文件系统(readOnlyRootFilesystem: true)

- 在可能的情况下启用SELinux或AppArmor等安全模块

Pod安全上下文是Kubernetes安全架构中的重要组成部分,通过合理配置这些参数,您可以显著提高容器化应用的安全性。随着Kubernetes安全特性的不断发展,了解和正确使用Pod安全上下文将成为每个Kubernetes管理员和开发者的必备技能。

常见问题解答

Q: Pod安全上下文和容器安全上下文有什么区别?

A: Pod安全上下文应用于Pod中的所有容器,而容器安全上下文(Container Security Context)只影响特定容器。当两者都设置时,容器级别的设置会覆盖Pod级别的设置。

Q: 如何检查Pod是否应用了正确的安全上下文?

A: 可以使用kubectl describe pod命令查看Pod的详细配置,或者通过kubectl get pod

Q: Pod安全上下文能否防止所有容器逃逸攻击?

A: 虽然Pod安全上下文大大降低了风险,但不能保证防止所有攻击。应将其作为深度防御策略的一部分,结合网络策略、运行时保护和其他安全措施共同使用。