进程行为分析的基本概念

进程行为分析是指对操作系统中的进程活动进行监控、记录和分析的过程。一个进程在运行过程中会产生多种行为特征,包括CPU使用率、内存占用、文件操作、网络通信、系统调用等。通过对这些行为的综合分析,可以判断进程是否在正常执行其预期功能,或者是否存在异常或恶意行为。

进程行为的主要特征

进程行为特征可以分为静态特征和动态特征两大类。静态特征包括进程的可执行文件属性、数字签名、依赖库等;动态特征则包括进程运行时的资源使用情况、系统调用序列、网络连接模式等。在实际分析中,通常需要结合这两类特征进行综合判断。

进程行为分析的重要性

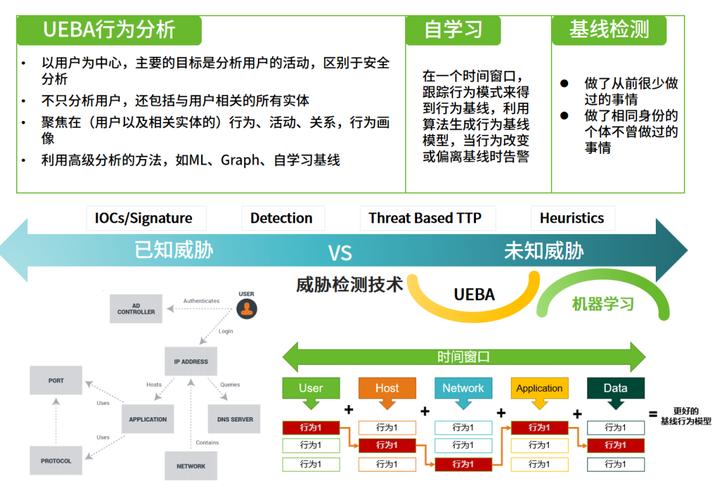

随着网络攻击手段的日益复杂,传统的基于特征码的检测方法已经难以应对新型威胁。进程行为分析提供了一种更主动的安全防护方式,能够发现未知恶意软件、零日漏洞利用等高级威胁。同时,在系统性能优化、故障诊断等方面,进程行为分析也发挥着重要作用。

进程监控技术详解

有效的进程行为分析依赖于全面的进程监控技术。现代操作系统提供了多种机制来监控进程活动,不同的监控技术各有优缺点,适用于不同的应用场景。

系统调用监控

系统调用是进程与操作系统内核交互的主要接口,通过监控系统调用可以深入了解进程的行为模式。常用的系统调用监控技术包括ptrace、eBPF、Sysmon等。这些技术可以记录进程执行的系统调用序列、参数和返回值,为行为分析提供详细数据。

性能计数器监控

性能计数器提供了进程资源使用情况的量化指标,包括CPU时间、内存占用、磁盘I/O、网络流量等。在Linux系统中可以通过/proc文件系统或perf工具获取这些数据;Windows系统则提供了性能监视器(PerfMon)和WMI接口。这些数据对于识别资源滥用和性能瓶颈非常有用。

异常进程行为检测技术

检测异常进程行为是进程行为分析的核心应用之一。根据检测方法的不同,可以分为基于规则的检测和基于机器学习的检测两大类。

基于规则的检测方法

基于规则的检测方法依赖于预定义的行为模式或特征来识别异常。常见的技术包括:

- 系统调用序列分析:检测异常的系统调用序列或参数

- 资源使用模式分析:识别异常的CPU、内存或I/O使用模式

- 进程关系分析:检测异常的进程父子关系或进程间通信

基于机器学习的检测方法

机器学习方法通过学习正常进程的行为模式来自动识别异常。常用的技术包括:

- 监督学习:使用标记数据训练分类器区分正常和异常进程

- 无监督学习:通过聚类或异常检测算法发现偏离正常模式的进程

- 深度学习:利用神经网络模型学习复杂的进程行为特征

进程行为分析工具与实践

市场上有多种进程行为分析工具可供选择,从开源工具到商业解决方案,覆盖了不同的使用场景和技术需求。

开源工具

常用的开源进程行为分析工具包括:

- Sysinternals Suite(Windows):提供全面的进程监控和分析工具

- Auditd(Linux):强大的系统调用审计框架

- Falco:云原生运行时安全监控工具

- Osquery:跨平台端点可见性工具

商业解决方案

商业解决方案通常提供更完整的功能和更好的用户体验,:

- CrowdStrike Falcon:基于云的端点检测与响应平台

- Carbon Black:高级威胁检测和响应解决方案

- Microsoft Defender ATP:企业级端点安全平台

进程行为分析是一项复杂而重要的技术,在网络安全、系统运维和性能优化等领域都有广泛应用。随着攻击手段的不断演进和系统复杂度的提高,进程行为分析技术也在持续发展。未来,随着AI技术的进步和硬件监控能力的增强,进程行为分析将变得更加智能和高效。对于安全运维人员掌握进程行为分析技术已成为必备技能。

常见问题解答

问题1:进程行为分析能检测所有类型的恶意软件吗?

答:进程行为分析可以检测大多数类型的恶意软件,特别是那些表现出异常行为的恶意软件。一些高级的、行为隐蔽的恶意软件可能会模仿正常进程的行为,这种情况下可能需要结合其他检测技术。

问题2:进程行为分析对系统性能有多大影响?

答:影响程度取决于采用的监控技术和监控粒度。简单的资源监控影响很小,而详细的系统调用跟踪可能会产生明显的性能开销。在实际部署时需要根据安全需求和性能要求进行权衡。

问题3:如何区分正常的异常行为和真正的恶意行为?

答:这确实是一个挑战。通常需要结合多个维度的信息进行判断,包括进程的预期功能、行为上下文、数字签名等。建立正常行为基线和使用机器学习技术可以帮助提高判断的准确性。