什么是零信任架构?

零信任架构(Zero Trust Architecture,简称ZTA)是一种网络安全模型,其核心原则是"永不信任,始终验证"。与传统基于边界的安全模型不同,零信任架构假设网络内外都可能存在威胁,因此需要对每个访问请求进行严格验证和授权。这一理念最早由Forrester Research的分析师John Kindervag在2010年提出,如今已成为全球企业网络安全战略的重要组成部分。

零信任架构的三大核心原则

1. 验证所有访问请求:无论请求来自内部网络还是外部网络,都必须经过严格的身份验证和授权。

2. 实施最小权限原则:用户和设备只能获得完成特定任务所需的最低权限,避免过度授权带来的安全风险。

3. 假设网络已被入侵:持续监控和评估所有网络活动,及时发现并应对潜在威胁。

零信任架构的关键技术组件

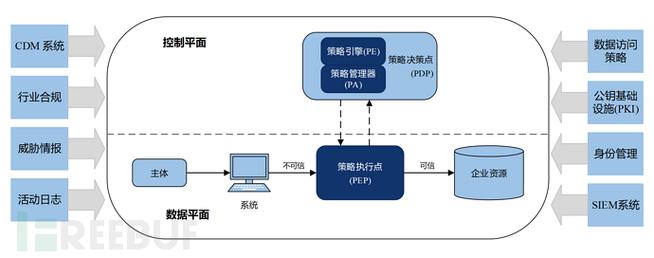

构建一个完整的零信任架构需要多种安全技术的协同工作。以下是实现零信任的关键技术组件:

身份和访问管理(IAM)

强大的身份验证是多因素认证(MFA)是零信任架构的基础。现代IAM系统支持基于风险的自适应认证,能够根据用户行为、设备状态和位置等因素动态调整认证要求。

软件定义边界(SDP)

SDP技术通过创建动态、按需的网络连接替代传统的VPN,实现了"先认证后连接"的安全模式。只有通过验证的用户才能看到并访问特定的网络资源,大大减少了攻击面。

微隔离技术

微隔离通过在网络内部创建细粒度的安全边界,限制了威胁在网络内部的横向移动能力。即使攻击者突破了第一道防线,也难以在系统内部扩散。

零信任架构的实施路径

企业实施零信任架构是一个渐进的过程,通常需要经历以下几个阶段:

1. 评估和规划阶段

需要对企业现有的安全状况进行全面评估,识别关键资产、数据流和访问模式。基于评估结果制定零信任转型路线图,确定优先级和实施顺序。

2. 身份治理阶段

建立统一的身份管理系统,实施强身份验证机制。这个阶段通常包括部署MFA、统一目录服务和基于角色的访问控制(RBAC)等。

3. 设备安全阶段

确保所有接入网络的设备都符合安全标准。实施设备健康检查、终端检测与响应(EDR)等解决方案,为设备建立"信任分数"。

4. 工作负载保护阶段

对关键应用程序和数据实施细粒度的访问控制,部署微隔离技术保护工作负载之间的通信。

5. 持续优化阶段

建立持续监控和评估机制,利用行为分析和机器学习技术检测异常活动,不断调整和优化安全策略。

零信任架构的常见问题解答

Q1: 零信任架构是否适合所有企业?

A1: 零信任架构适用于各种规模的企业,但实施路径和重点可能有所不同。大型企业可能需要全面的零信任转型,而中小企业可以从保护最关键资产开始逐步实施。

Q2: 实施零信任架构的主要挑战是什么?

A2: 主要挑战包括现有系统的兼容性问题、用户体验的平衡以及组织内部的文化变革。成功的零信任实施需要技术、流程和人员的协同变革。

Q3: 零信任架构能否完全防止网络攻击?

A3: 没有任何安全措施能够提供100%的保护,但零信任架构可以显著降低攻击成功的概率和影响范围。即使攻击者突破了某些防线,零信任的持续验证和最小权限原则也能限制其行动能力。

Q4: 零信任架构与云安全有什么关系?

A4: 零信任架构特别适合云环境,因为云计算的本质就是边界模糊的。许多云服务提供商已经在其产品中集成了零信任原则,如AWS的IAM策略和Azure的Conditional Access。

零信任架构代表了网络安全思维的根本转变,从传统的"城堡护城河"模式转向更适应现代IT环境的动态安全模型。随着远程办公的普及和混合云环境的复杂化,零信任架构已成为企业应对新兴安全威胁的必备策略。通过分阶段实施和持续优化,企业可以构建更强大、更灵活的安全防护体系,在数字化时代保持竞争优势。