微服务架构的安全挑战

微服务架构虽然带来了灵活性和可扩展性,但也引入了新的安全挑战。分布式系统的复杂性使得传统的单体应用安全策略不再适用。服务间的通信增加了攻击面,网络延迟和不可靠性可能导致级联故障。多语言开发和异构技术栈使得统一的安全防护更加困难。

1.1 服务间通信安全

在微服务环境中,服务间通信是最常见的攻击向量。防护措施应包括:使用TLS/SSL加密所有服务间通信;实施双向mTLS认证确保服务身份可信;采用JWT或OAuth2.0进行细粒度的访问控制。API网关应作为所有外部请求的统一入口,实施严格的认证和授权策略。

1.2 数据保护与隐私合规

微服务架构中的数据分散存储特性增加了数据保护难度。建议采用数据加密、字段级权限控制和数据脱敏技术。对于GDPR等合规要求,需要建立完善的数据生命周期管理机制,包括数据分类、访问审计和泄露防护措施。

微服务防护核心技术

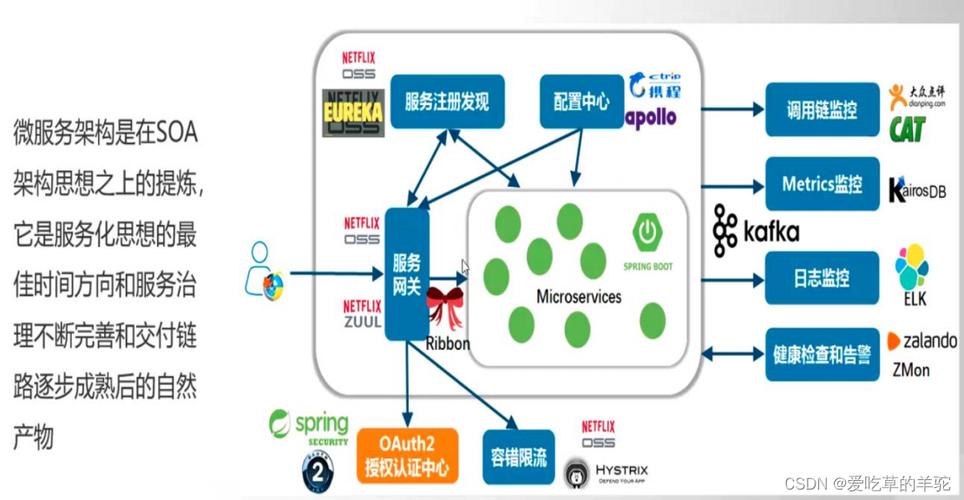

构建完善的微服务防护体系需要结合多种技术手段。服务网格(Service Mesh)作为基础设施层,提供了透明的安全通信能力。熔断器模式可以防止级联故障,而完善的监控告警系统则是快速发现和响应安全事件的基础。

2.1 服务网格安全实践

Istio、Linkerd等服务网格解决方案提供了强大的安全功能:自动mTLS实现服务间加密通信;细粒度的流量控制策略;丰富的可观测性数据。部署时应考虑:网格扩展节点的安全配置;策略的版本控制和灰度发布;与现有CI/CD管道的集成。

2.2 熔断与限流机制

Hystrix、Resilience4j等库实现了熔断模式,当服务失败率达到阈值时自动切断调用。限流算法如令牌桶、漏桶可以防止系统过载。配置时需要考虑:合理的失败阈值和恢复时间;基于业务重要性的差异化限流策略;与监控系统的联动机制。

微服务防护最佳实践

2024年微服务防护的最新实践强调DevSecOps理念,将安全左移到开发早期阶段。基础设施即代码(IaC)使安全配置可版本化和可审计,而混沌工程则通过主动注入故障来验证防护措施的有效性。

3.1 安全开发生命周期

实施安全开发生命周期(SDL)的关键步骤:设计阶段进行威胁建模;代码审查时检查安全漏洞;构建管道中集成静态分析工具(SAST);部署前进行动态扫描(DAST)。安全测试应作为CI/CD管道的强制关卡,失败的构建不应部署到生产环境。

3.2 运行时防护与响应

运行时防护措施包括:基于行为的异常检测(RASP);容器安全监控;密钥和凭证的动态管理。建立安全事件响应流程:定义不同严重级别事件的响应SLA;定期进行红蓝对抗演练;建立跨职能的应急响应团队。

微服务防护是一个持续演进的过程,需要结合组织实际情况选择合适的技术栈和流程。2024年的趋势表明,AI驱动的异常检测、零信任架构在微服务环境中的应用以及云原生安全工具的成熟,都将为微服务防护带来新的可能性。通过本文介绍的系统化方法,企业可以构建起适应自身业务需求的微服务防护体系。

常见问题解答

Q1: 微服务防护与传统单体应用防护有何不同?

A1: 微服务防护更强调分布式环境下的挑战,需要处理服务间通信安全、分布式追踪、最终一致性等问题。防护措施需要从网络层、应用层到数据层全方位考虑,且要适应动态扩展的服务实例。

Q2: 如何平衡微服务防护的严格性和系统性能?

A2: 可以通过分层防护策略:关键业务路径实施严格防护,非关键路径适当放宽;采用渐进式安全设计,根据监控数据动态调整防护强度;使用硬件加速的加密方案降低性能开销。

Q3: 小团队实施微服务防护有哪些成本效益高的方案?

A3: 小团队可以从这些方面入手:使用托管服务网格减少运维负担;采用开源安全工具如Vault、SPIFFE;聚焦最关键的风险点而非追求全覆盖;利用云平台内置的安全功能如AWS WAF、Azure安全中心等。