攻击树分析的基本概念

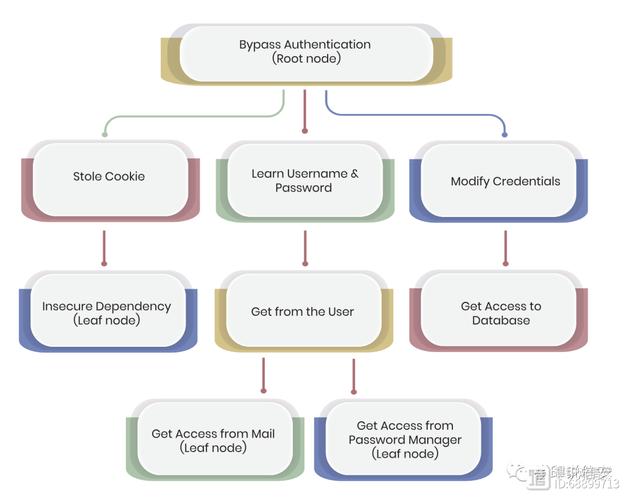

攻击树分析(Attack Tree Analysis)是一种形式化的安全分析方法,最早由Bruce Schneier在1999年提出。它采用树状结构来表示系统可能遭受的各种攻击方式,其中根节点代表攻击者的最终目标,叶节点代表实现该目标所需的具体攻击步骤。攻击树分析的核心价值在于它能够系统地展示所有可能的攻击路径,帮助安全专家全面评估系统安全性。

攻击树的主要组成元素

一个完整的攻击树通常包含以下元素:根节点(表示攻击者的最终目标

)、中间节点(表示实现目标的中间步骤

)、叶节点(表示具体的攻击方法或技术

)、逻辑门(AND、OR等表示攻击步骤间的逻辑关系)。通过这种结构化的表示方法,安全分析人员可以清晰地看到从初始攻击点到最终目标的完整路径。

攻击树的分类

根据分析目的不同,攻击树可以分为定性攻击树和定量攻击树。定性攻击树主要关注攻击路径的可能性,而定量攻击树则会为各个节点赋予概率或成本值,用于计算攻击成功的总体概率或成本。这两种类型的攻击树在安全分析中都有广泛应用。

攻击树分析的构建方法

构建一个有效的攻击树需要遵循系统化的方法。需要明确分析的系统范围和攻击者的潜在目标,这是构建攻击树的基础。通过头脑风暴、专家咨询和历史攻击数据分析等方法,识别所有可能的攻击路径。

攻击树构建步骤

- 确定攻击目标:明确攻击者可能想要达成的最终目标

- 识别攻击路径:从目标出发,逆向思考实现该目标的各种可能路径

- 细化攻击步骤:将每个攻击路径分解为具体的攻击步骤

- 建立逻辑关系:使用AND、OR等逻辑门连接各个攻击步骤

- 验证完整性:检查攻击树是否涵盖了所有可能的攻击路径

攻击树构建工具

目前有多种工具可以辅助构建攻击树,包括专业的攻击树建模软件如ADTool、SecurITree等,以及通用的图形化工具如Microsoft Visio、Lucidchart等。这些工具可以帮助分析人员更高效地创建、修改和分享攻击树模型。

攻击树分析的应用场景

攻击树分析在信息安全领域有广泛的应用价值。它可以用于系统安全设计阶段的风险评估,也可以用于现有系统的安全漏洞分析。攻击树分析还被广泛应用于关键基础设施保护、金融系统安全评估、物联网安全分析等领域。

系统安全设计

在系统设计阶段,攻击树分析可以帮助设计人员识别潜在的安全威胁,从而在设计阶段就考虑相应的防护措施。这种方法比系统建成后再进行安全加固更加经济有效。

安全风险评估

攻击树分析是进行安全风险评估的有力工具。通过分析各种攻击路径的可能性及影响,可以计算系统的总体风险水平,并为风险管理决策提供依据。

攻击树分析的实际案例

为了更好地理解攻击树分析的实际应用,我们来看一个网上银行系统的攻击树分析案例。攻击者的目标是非法获取用户账户资金,可能的攻击路径包括:通过网络钓鱼获取用户凭证、利用系统漏洞直接入侵、通过社会工程学手段欺骗银行员工等。

网上银行攻击树示例

- 根节点:非法获取用户账户资金

- OR节点:

- 获取用户登录凭证

- 网络钓鱼攻击

- 键盘记录恶意软件

- 利用系统漏洞

- SQL注入攻击

- 跨站脚本攻击

- 社会工程学攻击

- 假冒银行员工

- 假冒系统维护通知

- 获取用户登录凭证

通过构建这样的攻击树,安全分析人员可以全面了解网上银行系统面临的各种威胁,并针对性地部署防护措施。

攻击树分析的常见问题

1. 攻击树分析与威胁建模有什么区别?

攻击树分析是威胁建模的一种具体方法,它专注于通过树状结构分析攻击路径。而威胁建模是一个更广泛的概念,包含多种分析技术,如STRIDE、DREAD等。攻击树分析特别适合分析复杂系统的多路径攻击场景。

2. 如何确保攻击树的完整性?

确保攻击树完整性的最佳实践包括:组建多学科专家团队进行头脑风暴、参考已知攻击模式库(如CAPEC

)、分析历史安全事件数据、定期更新攻击树以反映新的威胁等。还可以使用自动化工具辅助检查攻击树的完整性。

3. 攻击树分析有哪些局限性?

攻击树分析的主要局限性包括:可能遗漏未知的新型攻击方式、难以量化某些攻击步骤的概率或成本、对分析人员的专业要求较高、维护复杂攻击树的成本较大等。因此,攻击树分析通常需要与其他安全分析方法结合使用。

攻击树分析是一种强大的安全分析工具,它通过系统化的方法帮助组织识别和评估各种安全威胁。虽然存在一定局限性,但当正确应用时,攻击树分析可以显著提高系统的安全性。随着网络威胁日益复杂,掌握攻击树分析方法对安全专业人员来说变得越来越重要。