Modbus协议安全风险分析

Modbus协议最初设计时并未考虑安全性问题,这使其存在诸多安全隐患。Modbus协议采用明文传输,通信数据容易被窃听和篡改。协议缺乏身份验证机制,攻击者可以轻易伪装成合法设备接入网络。Modbus协议没有内置的完整性校验机制,数据包在传输过程中可能被恶意修改而不被发现。

常见的Modbus攻击类型

针对Modbus协议的攻击主要包括以下几种类型:重放攻击、中间人攻击、拒绝服务攻击和指令注入攻击。重放攻击是指攻击者捕获合法通信数据包后,在适当时机重新发送这些数据包以达到非法目的。中间人攻击则是攻击者在通信双方之间插入自己,可以同时监听和篡改通信内容。拒绝服务攻击通过发送大量无效请求使Modbus设备无法响应正常请求。指令注入攻击则是向Modbus设备发送恶意指令,可能导致设备异常运行或损坏。

Modbus网络防护策略

网络隔离与分段

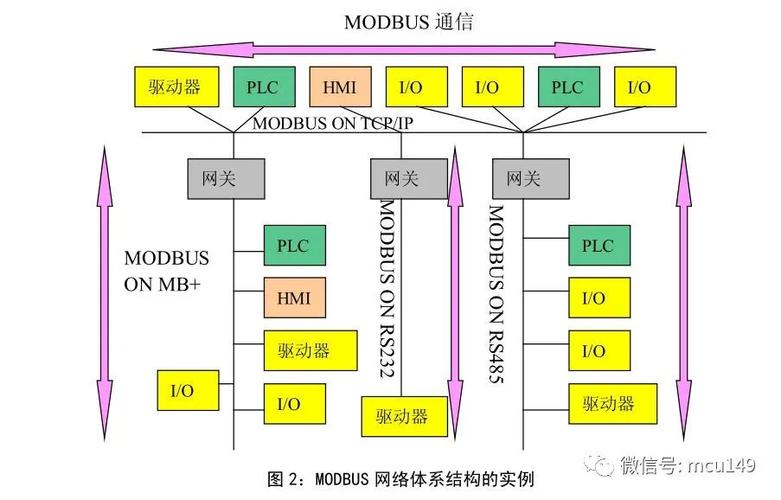

实施网络隔离是Modbus防护的基础措施。应将工业控制系统网络与企业办公网络物理隔离,避免来自互联网的直接攻击。在网络内部,可以根据功能和安全需求划分不同的安全区域,如将监控系统、控制系统和设备层分别置于不同网段。各区域之间通过工业防火墙进行访问控制,只允许必要的通信通过。

访问控制与认证机制

虽然标准Modbus协议不支持身份认证,但可以通过其他方式实现访问控制。一种方法是在网络层使用IP白名单机制,只允许预先授权的设备IP地址访问Modbus设备。另一种方法是在应用层实现额外的认证机制,如使用Modbus/TCP安全扩展或部署协议转换网关,在通信前要求客户端提供有效的身份凭证。

Modbus数据安全防护

数据加密与完整性保护

为防止通信数据被窃听和篡改,应对Modbus通信进行加密处理。可以使用VPN技术建立加密隧道,或者部署专用的工业通信加密设备。对于Modbus/TCP协议,可以考虑使用TLS/SSL加密。同时,应实现数据完整性校验机制,如使用HMAC算法为数据包添加消息认证码,确保数据在传输过程中未被篡改。

安全审计与监控

建立完善的Modbus网络监控系统至关重要。应部署工业IDS/IPS设备,实时检测网络中的异常行为和攻击尝试。同时,记录所有Modbus通信日志,定期进行安全审计,分析潜在的安全威胁。对于关键设备,还可以实施行为基线监控,当设备行为偏离正常模式时及时报警。

Modbus设备安全加固

除了网络层面的防护,Modbus设备本身也需要进行安全加固。应修改设备的默认配置,如更改默认的Modbus端口号,禁用不必要的功能和服务。定期更新设备固件,修补已知的安全漏洞。对于支持密码保护的设备,务必设置强密码并定期更换。还可以考虑使用硬件安全模块(HSM)为关键设备提供额外的保护。

- 禁用Modbus设备的远程编程功能

- 限制Modbus寄存器的读写权限

- 配置设备在异常情况下进入安全状态

- 实施物理安全措施保护关键设备

Modbus防护是一个系统工程,需要从网络架构、通信协议、设备配置等多个层面采取综合防护措施。随着工业4.0的发展,传统的Modbus协议正在向更安全的版本演进,如Modbus Secure。企业应根据自身情况选择合适的防护方案,并持续关注工业网络安全的最新发展,及时更新防护策略,确保工业控制系统的安全稳定运行。

常见问题解答

问题1:Modbus协议为什么存在安全隐患?

Modbus协议在设计之初主要用于工业环境内部通信,当时网络安全威胁较少,因此协议本身没有内置安全机制,如加密、认证等功能,这导致其在当今互联网环境下存在严重安全隐患。

问题2:如何检测Modbus网络是否遭受攻击?

可以通过部署工业入侵检测系统(IDS)来监控Modbus网络流量,检测异常通信模式;同时应建立正常的通信行为基线,当出现异常频率的请求、非工作时间段的通信或来自未授权IP的访问时,系统应发出警报。

问题3:现有的Modbus设备不支持加密怎么办?

对于不支持加密的传统Modbus设备,可以在网络层面采取防护措施,如使用VPN建立加密隧道,或部署协议转换网关,将明文Modbus通信转换为加密格式。另一种方案是将这些设备置于高度隔离的网络环境中,严格限制外部访问。