边缘计算安全概述

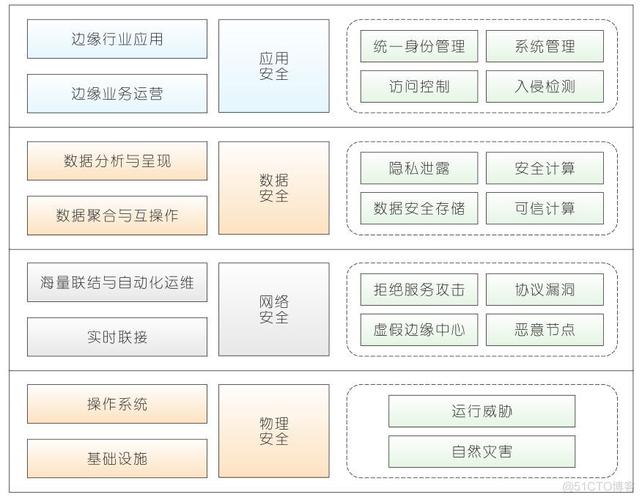

边缘计算安全是指在靠近数据源或用户的边缘节点上实施的计算资源和服务的安全保护措施。与传统的集中式云计算不同,边缘计算将计算能力下沉到网络边缘,这种分布式架构带来了独特的安全挑战。边缘计算安全需要关注设备物理安全、数据隐私保护、身份认证、访问控制等多个维度。由于边缘设备通常部署在不受控的环境中,且计算资源有限,传统的安全解决方案往往难以直接应用,需要专门针对边缘计算特点设计轻量级的安全机制。

边缘计算面临的主要安全挑战

1. 物理安全风险

边缘设备通常部署在公共场所或远程位置,容易遭受物理篡改、盗窃或破坏。攻击者可以直接接触设备,通过物理接口获取敏感数据或植入恶意代码。边缘设备可能面临极端环境条件,如高温、潮湿等,这些因素也会影响设备的安全性和可靠性。

2. 数据安全与隐私保护

边缘计算环境中,数据在多个边缘节点之间流动,增加了数据泄露和篡改的风险。特别是在医疗、金融等敏感领域,如何确保数据在边缘处理过程中的机密性和完整性至关重要。同时,边缘计算涉及大量用户隐私数据的本地处理,需要严格遵守数据保护法规,如GDPR等。

3. 身份认证与访问控制

边缘计算环境中的设备数量庞大且动态变化,传统的集中式身份认证机制难以满足需求。如何实现轻量级、分布式的身份认证和细粒度的访问控制是边缘计算安全的关键挑战。边缘节点之间的信任建立和维持也需要特别关注。

边缘计算安全防护策略

1. 硬件级安全防护

采用可信执行环境(TEE)技术,如Intel SGX、ARM TrustZone等,为边缘计算提供硬件级的安全隔离。这些技术可以在边缘设备上创建安全的执行环境,保护关键代码和数据不受恶意软件或物理攻击的影响。同时,应选择具有安全启动、安全存储等特性的边缘设备,从硬件层面增强安全性。

2. 轻量级加密与认证机制

针对边缘设备资源受限的特点,设计高效的轻量级加密算法和认证协议。,使用基于椭圆曲线的加密算法(ECC)替代传统的RSA算法,可以显著降低计算开销。同时,可采用基于区块链的分布式身份认证方案,实现边缘节点之间的安全互信。

3. 安全监测与威胁响应

部署轻量级的入侵检测系统(IDS)和安全信息与事件管理(SIEM)解决方案,实时监测边缘计算环境中的异常行为。利用机器学习和行为分析技术,可以及时发现潜在的安全威胁。同时,建立自动化的应急响应机制,在检测到攻击时能够快速隔离受影响的边缘节点。

边缘计算安全最佳实践

实施边缘计算安全需要综合考虑技术、管理和运营多个层面。以下是一些关键的最佳实践:

边缘计算安全是一个持续演进的过程,随着边缘计算技术的不断发展,新的安全挑战也将不断涌现。企业和组织需要保持警惕,持续关注边缘计算安全领域的最新发展,及时调整和优化安全策略。通过采取多层次、全方位的安全防护措施,可以有效降低边缘计算环境的安全风险,充分发挥边缘计算的技术优势。

常见问题解答

Q1: 边缘计算安全与云计算安全有何不同?

A1: 边缘计算安全与云计算安全的主要区别在于:边缘计算具有分布式、资源受限的特点,安全解决方案需要更加轻量级;边缘设备通常部署在不受控的环境中,面临更大的物理安全风险;边缘计算涉及更多终端设备和数据本地处理,增加了攻击面。

Q2: 如何保护边缘计算环境中的数据传输安全?

A2: 可以采用轻量级的传输层安全协议(如DTLS),结合高效的加密算法(如AES-

128、ChaCha20等);实施端到端加密,确保数据在源端加密、目的端解密;使用消息认证码(MAC)或数字签名技术保证数据完整性。

Q3: 边缘计算在物联网安全中扮演什么角色?

A3: 边缘计算可以在物联网中实现本地化的安全决策和响应,减少对云端的依赖;通过在边缘节点实施安全过滤和分析,可以减轻物联网设备的计算负担;同时,边缘计算也带来了新的安全挑战,需要特别关注物联网边缘设备的安全防护。