服务网格安全架构解析

零信任安全模型的核心组件

现代服务网格安全架构普遍采用零信任(Zero Trust)原则,其核心组件包括:身份认证系统、透明的TLS加密通道、细粒度的访问控制策略和持续的安全审计机制。Istio、Linkerd等主流服务网格通过Sidecar代理(如Envoy)实现这些安全功能,每个服务实例都配备专属的安全代理,形成"防御纵深"的安全体系。身份标识系统使用SPIFFE标准为每个工作负载颁发唯一身份证书,这是服务网格安全的基石。

mTLS双向认证的实现原理

双向TLS(mTLS)是服务网格默认的通信加密方式,相比传统TLS增加了服务端对客户端的证书验证。在实现层面,控制平面自动为所有工作负载颁发X.509证书,并通过SDS(Secret Discovery Service)动态管理证书轮换。典型的数据平面如Envoy代理会拦截所有进出流量,自动完成TLS握手过程,对应用完全透明。这种设计既保证了"默认安全",又避免了应用代码的修改,是服务网格安全的最大优势之一。

服务网格安全最佳实践

策略即代码的安全治理

将安全策略以声明式配置方式管理是服务网格的重要实践。通过Kubernetes CRD定义的AuthorizationPolicy、PeerAuthentication等资源,可以实现:

- 基于命名空间的服务隔离

- 基于JWT的终端用户认证

- 基于属性的访问控制(ABAC)

- 服务间的通信白名单

这些策略通过控制平面统一分发,并由数据平面实时执行,形成动态的安全防护网。策略版本化存储在Git仓库中,便于审计和回滚。

可观测性驱动的安全监控

完善的可观测性体系是检测安全事件的关键。服务网格应配置:

- 详细的访问日志记录所有服务间调用

- Prometheus指标监控异常连接尝试

- 分布式追踪定位安全事件传播路径

- 与SIEM系统集成实现实时告警

通过分析这些数据,可以及时发现凭证泄露、异常流量等安全威胁,实现主动防御。

服务网格安全挑战与解决方案

性能与安全的平衡

mTLS加密和策略检查会带来约10-20%的性能开销。优化方案包括:

- 使用硬件加速的TLS实现(如Intel QAT)

- 优化证书轮换机制减少握手延迟

- 对内部低风险流量采用宽松策略

- 合理设置连接池参数

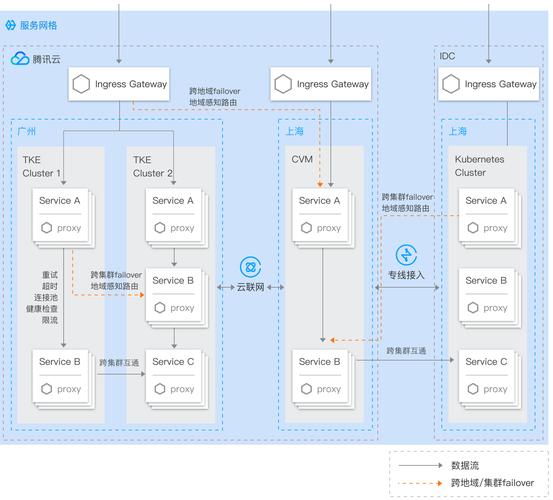

多集群混合环境的安全管理

跨云、混合部署场景下的安全挑战包括:

- 统一身份颁发和信任域联合

- 跨集群服务的安全通信

- 一致的安全策略管理

- 集中化的审计日志收集

解决方案是采用服务网格联邦架构,通过根CA建立跨集群信任,使用网关实现安全边界控制。

服务网格安全是一个持续演进的过程,需要将安全实践融入DevOps流程,建立自动化的安全防护体系。随着eBPF等新技术的发展,未来服务网格安全将向更高性能和更细粒度控制的方向发展,为企业云原生架构提供更强大的安全保障。

常见问题解答

Q1: 服务网格与传统API网关在安全方面有何区别?

A1: 服务网格提供的是透明的、应用无感知的安全能力,通过Sidecar代理自动实现mTLS和策略执行;而API网关是显式的安全边界,需要显式配置路由和策略。两者通常配合使用,网关处理南北向流量,网格处理东西向流量。

Q2: 如何管理服务网格中的证书生命周期?

A2: 主流服务网格都内置了证书管理系统,自动完成证书颁发、轮换(通常24小时轮换一次)和撤销。生产环境建议集成企业PKI系统,使用Vault等工具管理根CA,并通过SDS安全分发工作负载证书。

Q3: 服务网格能否替代传统的网络安全设备?

A3: 服务网格主要解决服务间通信安全(L4-L7),不能完全替代防火墙、WAF等传统安全设备。建议将服务网格作为深度防御体系的一部分,与网络层安全措施互补,共同构建全面的安全防护体系。