沙箱逃逸的基本原理

沙箱逃逸的核心在于利用沙箱环境中的漏洞或配置缺陷,突破预设的安全边界。沙箱(Sandbox)本是一种安全隔离机制,通过限制程序权限、监控系统调用等方式,将不可信代码限制在特定环境中运行。但当攻击者发现沙箱实现上的缺陷时,就可能实现权限提升或边界突破。

沙箱逃逸的三大技术路径

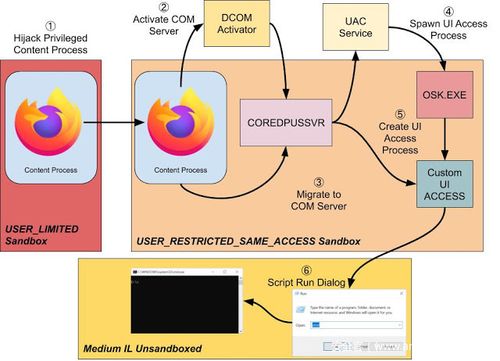

1. 权限提升攻击:利用沙箱内部的权限管理漏洞,获取更高执行权限。通过内核漏洞实现本地提权。

2. 边界突破攻击:绕过沙箱的进程隔离机制,直接访问宿主系统资源。如通过共享内存、命名管道等IPC机制逃逸。

3. 逻辑缺陷利用:针对沙箱策略配置错误或逻辑缺陷,实现非预期的系统访问。比如滥用合法的API调用链。

常见的沙箱逃逸攻击手法

1. 内核漏洞利用

攻击者经常利用操作系统内核中的漏洞实现沙箱逃逸。CVE-2022-0185这一Linux内核漏洞,允许通过非法文件系统操作实现容器逃逸。Windows系统上也存在多个著名的内核提权漏洞被用于沙箱逃逸。

2. 共享资源滥用

许多沙箱环境会与宿主系统共享部分资源以提高性能。攻击者可能通过挂载的宿主机目录、共享的GPU驱动或剪贴板等通道实现逃逸。Docker容器逃逸中常见的/proc/目录滥用就是典型案例。

3. 虚拟化漏洞利用

基于虚拟化的沙箱可能受到侧信道攻击或虚拟机逃逸漏洞影响。如Spectre/Meltdown等CPU预测执行漏洞曾被用于突破云环境隔离。

沙箱逃逸的实际危害

成功的沙箱逃逸攻击可能导致严重后果:敏感数据泄露、系统完全沦陷、内网横向移动等。在云环境中,一个容器的逃逸可能危及整个集群。安全产品沙箱的逃逸则会让防护机制形同虚设,使恶意软件得以长驱直入。

2021年发现的"BadBinder"安卓沙箱逃逸漏洞影响数亿设备,攻击者可借此突破应用沙箱获取系统权限。Chrome浏览器沙箱逃逸漏洞也常被用于组合攻击,配合RCE漏洞实现完整攻击链。

防御沙箱逃逸的最佳实践

1. 最小权限原则

严格遵循最小权限原则配置沙箱,禁用不必要的系统调用和资源访问。定期审计权限配置,及时撤销多余权限。

2. 多层防御策略

采用纵深防御策略,组合使用多种隔离技术。将容器与命名空间、Seccomp、AppArmor等结合使用,即使一层防护被突破还有其他机制保护。

3. 持续更新与监控

及时应用安全补丁,修复已知漏洞。部署行为监控系统,检测异常的资源访问或权限变更行为,及时发现潜在的逃逸尝试。

4. 安全强化配置

禁用危险的共享功能,如非必要不挂载宿主机目录。使用只读文件系统,限制网络访问等。对关键系统调用实施严格的过滤策略。

沙箱逃逸防御是一个持续的过程,需要结合技术手段和管理措施,定期评估安全状态并调整防护策略。随着攻击技术的演进,防御方法也需要不断更新。

常见问题解答

Q1: 沙箱逃逸和虚拟机逃逸有什么区别?

A1: 沙箱逃逸通常指突破应用级隔离环境,而虚拟机逃逸是针对硬件虚拟化层面的隔离突破。虚拟机逃逸一般危害更大,但实现难度也更高。

Q2: 普通用户如何防范沙箱逃逸攻击?

A2: 保持系统和应用更新,使用信誉良好的安全软件,不随意运行未知程序,限制应用程序的权限请求。

Q3: 为什么浏览器需要沙箱保护?

A3: 浏览器经常处理不可信的网页内容,沙箱可以限制网页脚本的权限,即使存在漏洞也难以危害整个系统。

Q4: 容器和沙箱是相同的概念吗?

A4: 不完全相同。容器是一种轻量级虚拟化技术,而沙箱是更广义的安全隔离机制。容器可以用于实现沙箱,但沙箱不一定是容器。

沙箱逃逸是网络安全领域持续存在的挑战,了解其原理和防御方法对保护系统安全至关重要。通过合理配置、及时更新和深度防御,可以显著降低沙箱逃逸风险,为系统和数据提供更可靠的保护。